量子コンピュータはビットコインを無力化するか?暗号学的防衛線と「Q-Day」の真実

脅威の本質:離散対数問題とショアのアルゴリズム

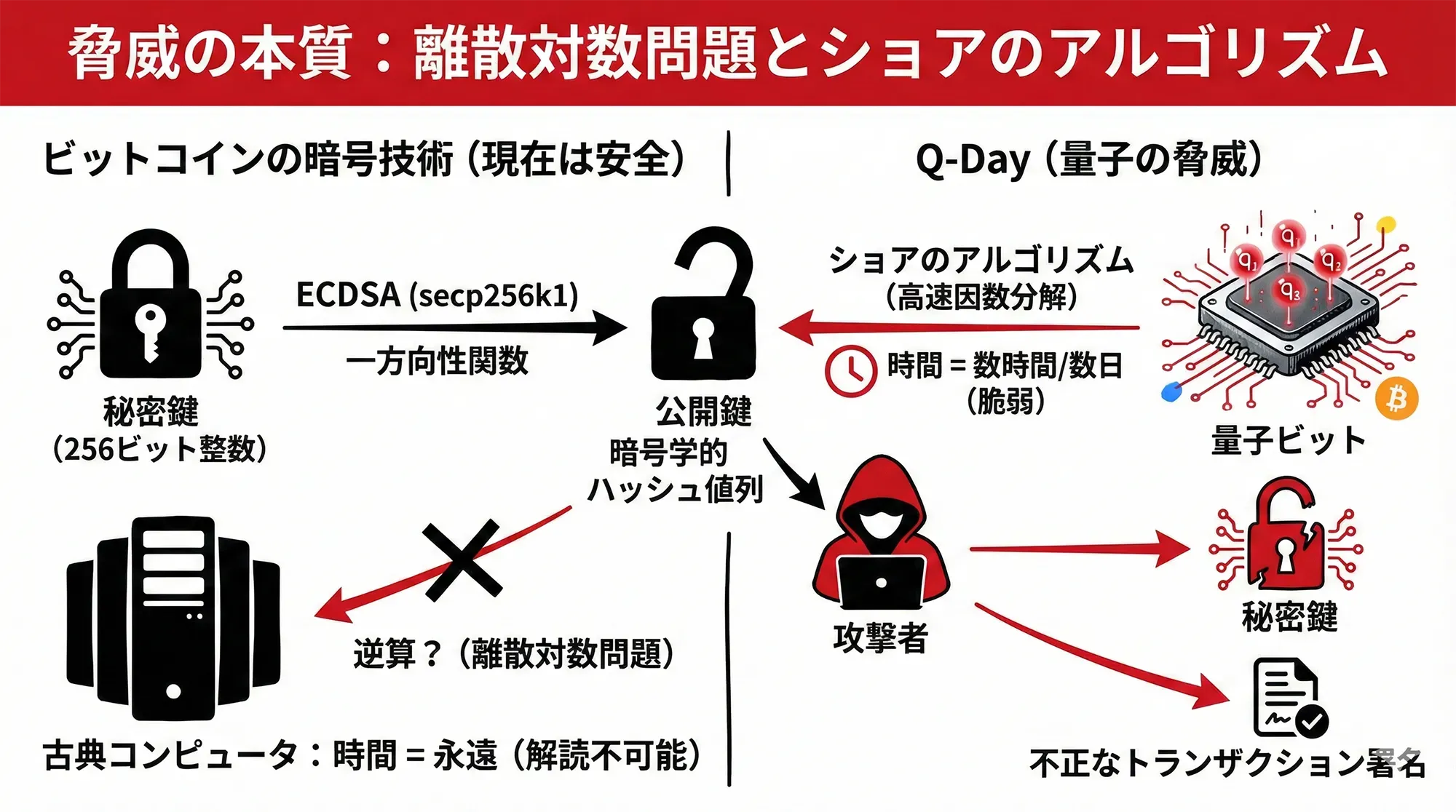

量子コンピュータがビットコインにとって脅威とされる最大の理由は、現在使用されている電子署名方式の数学的特性にあります。これを理解するには、まずビットコインの鍵生成プロセスを因数分解レベルで認識する必要があります。

ECDSAの数学的アキレス腱

ビットコインは、秘密鍵(256ビットの整数)から公開鍵を導き出すために「secp256k1」というパラメータを用いた楕円曲線暗号(ECDSA)を使用しています。このプロセスは「離散対数問題」に基づいており、一方向性関数として機能します。 現代の最強のスーパーコンピュータであっても、公開鍵から秘密鍵を逆算するには宇宙の寿命以上の時間を要します。しかし、十分な量子ビット数を持つ量子コンピュータが「ショアのアルゴリズム(Shor's Algorithm)」を実行した場合、前提が崩れます。このアルゴリズムは、整数の因数分解を古典コンピュータよりもはるかに高速に処理できるため、理論上、数時間から数日という現実的な時間枠で秘密鍵を特定可能にします。

「Q-Day」の定義

暗号学の世界では、量子コンピュータが現在の公開鍵暗号方式を破る能力を獲得する日を「Q-Day」と呼びます。もし何の対策もなしにこの日を迎えれば、攻撃者は正当な所有者になりすまして送金署名を作成し、ビットコインネットワークの信頼を根底から覆すことになります。 しかし、ここには「攻撃者がターゲットの公開鍵を知っている必要がある」という、極めて重要な前提条件が存在します。

ビットコインの防壁:ハッシュ関数という「物理的な盾」

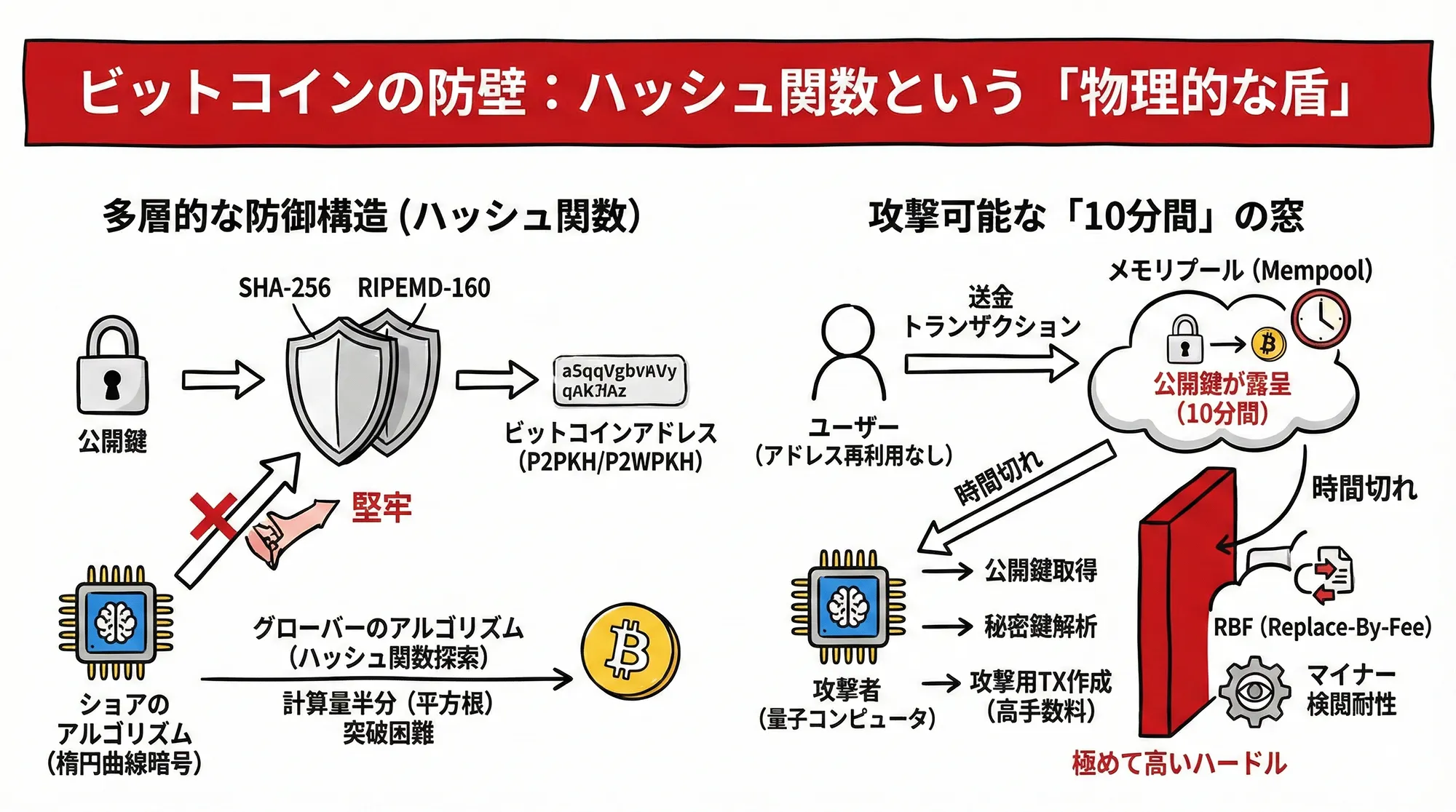

多くのメインストリームメディアや表面的な批判記事が見落としている決定的な事実は、「ビットコインアドレスは公開鍵そのものではない」という点です。ここにビットコイン特有の多層的な防御構造があります。

SHA-256によるカモフラージュ

通常、私たちが使用するビットコインのアドレス(P2PKHやP2WPKH)は、公開鍵そのものではなく、公開鍵に対して「SHA-256」と「RIPEMD-160」という二重のハッシュ関数をかけたものです。 量子コンピュータはショアのアルゴリズムによって「楕円曲線暗号」には劇的な威力を発揮しますが、「ハッシュ関数」の逆算(原像計算)に対してはそれほど効果的ではありません。ハッシュ関数の探索には「グローバーのアルゴリズム(Grover's Algorithm)」が有効とされますが、それでも計算量が半分(平方根)になる程度であり、指数関数的な短縮は不可能です。つまり、ハッシュ関数は量子コンピュータに対しても十分な堅牢さを保ちます。

攻撃可能な「10分間」の窓

したがって、ユーザーが「アドレスを再利用(Address Reuse)」せず、常に新しいアドレスを使用している限り、脆弱な公開鍵がブロックチェーン上に露呈するのは「送金トランザクションをブロードキャストした瞬間」に限られます。

攻撃者が資金を奪うには、トランザクションがメモリプール(mempool)に滞在し、マイナーによってブロックに取り込まれるまでのわずかな時間(約10分)の間に、以下のプロセスを完了させる必要があります。

メモリプール上のトランザクションから公開鍵を取得する

量子コンピュータを用いて秘密鍵を解析する

同じUTXOを使用する攻撃用トランザクションを作成し、被害者より高い手数料を設定してブロードキャストする

これは将来の高度な量子コンピュータにとっても、極めて高いハードルです。さらに、RBF(Replace-By-Fee)などのメカニズムや、マイナーによる検閲耐性が機能すれば、攻撃の成功率はさらに低下します。

エンジニアリングの壁:論理量子ビットと誤り訂正

ここで、ハードウェアの現状と理論の乖離についても触れておく必要があります。「Googleが量子超越性を実証した」といったニュースが流れるたびにビットコインの価格が揺らぐことがありますが、それは過剰反応です。

物理量子ビット vs 論理量子ビット

現在の量子コンピュータ(NISQデバイス)はノイズが多く、エラーが発生しやすい状態です。暗号解読のような正確な計算を行うには、エラーを訂正しながら計算を進める「論理量子ビット」が必要です。 1つの論理量子ビットを構成するには、数千〜数万の「物理量子ビット」が必要と見積もられています。ビットコインの256ビット鍵を破るには、数千の論理量子ビットが必要であり、それを実現するには数百万から数億の物理量子ビットを集積し、制御しなければなりません。現在の最先端技術でも物理量子ビット数は数千のオーダーであり、このギャップを埋めるには数十年単位の技術革新が必要であるという見方が専門家の間では支配的です。

「炭鉱のカナリア」としてのサトシ・ナカモト

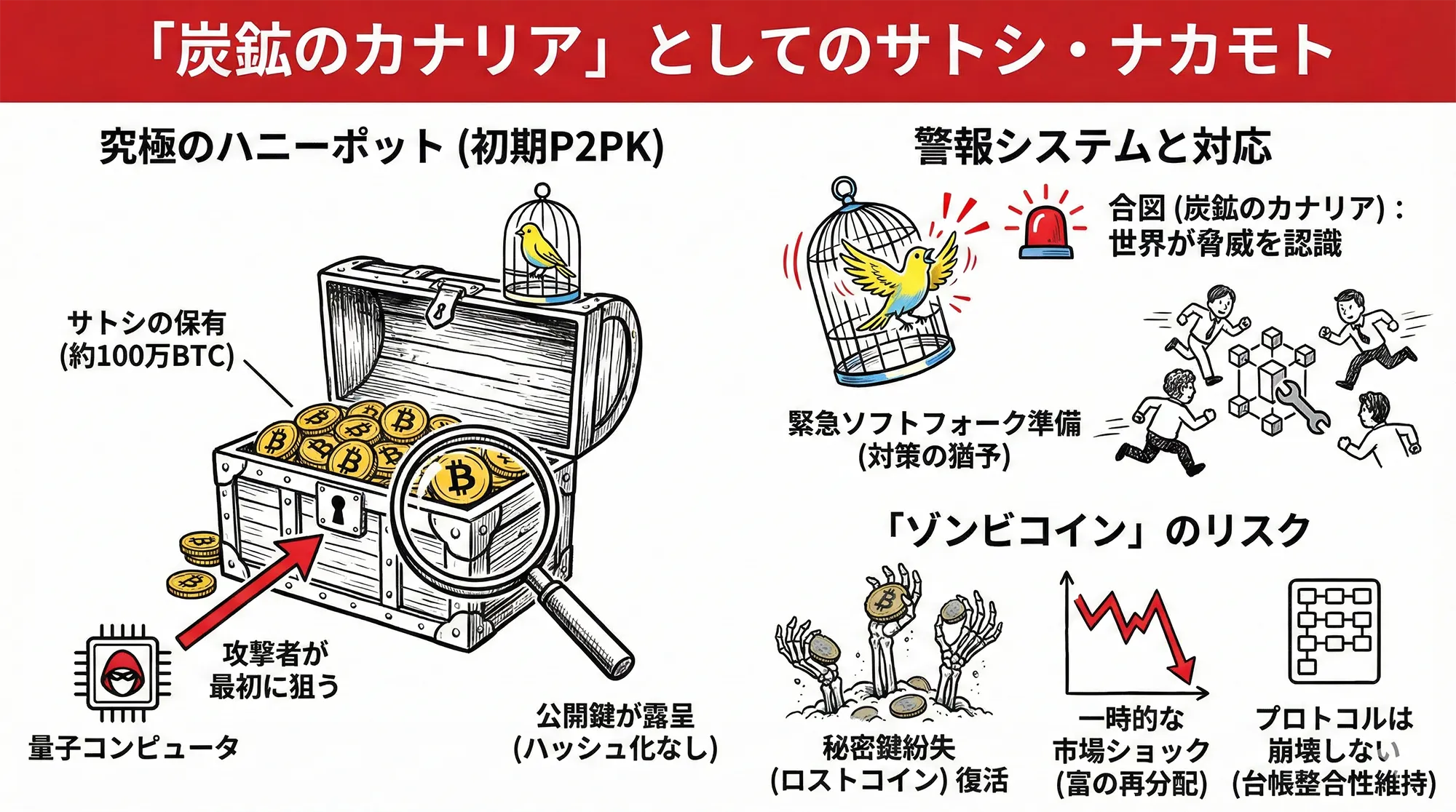

では、公開鍵がすでに露呈しているビットコインはどうなるのでしょうか。 実は、2010年以前の初期のビットコイン(Pay to Public Key / P2PK)は、アドレスのハッシュ化が行われておらず、公開鍵がブロックチェーン上にそのまま記録されています。

参考: 初期のアドレス形式(P2PK)や現在のハッシュ化されたアドレス(P2PKH)の違いなど、ビットコインアドレスの仕組みについて詳しくは、「ビットコインアドレスの完全ガイド」をご覧ください。

これにはサトシ・ナカモトがマイニングし、保有しているとされる約100万BTC(パトシ・パターン)も含まれます。

究極のハニーポット

これは逆説的に、ビットコインネットワークにとっての「警報システム」として機能します。 もし量子コンピュータの実用化が秘密裏に進んだとしても、合理的な攻撃者であれば、最大の利益(100万BTC)が得られ、かつ技術的に最も無防備なサトシのコインを最初に狙うはずです。 サトシのコインが動いたその瞬間こそが、世界が量子コンピューティングの脅威を認識する合図(炭鉱のカナリア)となります。この時点で、ビットコインコミュニティは緊急のソフトフォークを行い、対策を講じるための猶予(タイムラグ)を得ることができます。

「ゾンビコイン」のリスクと処理

懸念点として残るのは、秘密鍵を紛失して動かせない「ロストコイン(ゾンビコイン)」です。これらが量子コンピュータによって復活し、市場に売却されるリスクは存在します。しかし、これはプロトコルの崩壊ではなく、あくまで「富の再分配」イベントに過ぎません。市場価格への一時的なショックは避けられませんが、ビットコインの台帳の整合性が損なわれるわけではないのです。

ポスト量子時代への移行(Post-Quantum Cryptography)

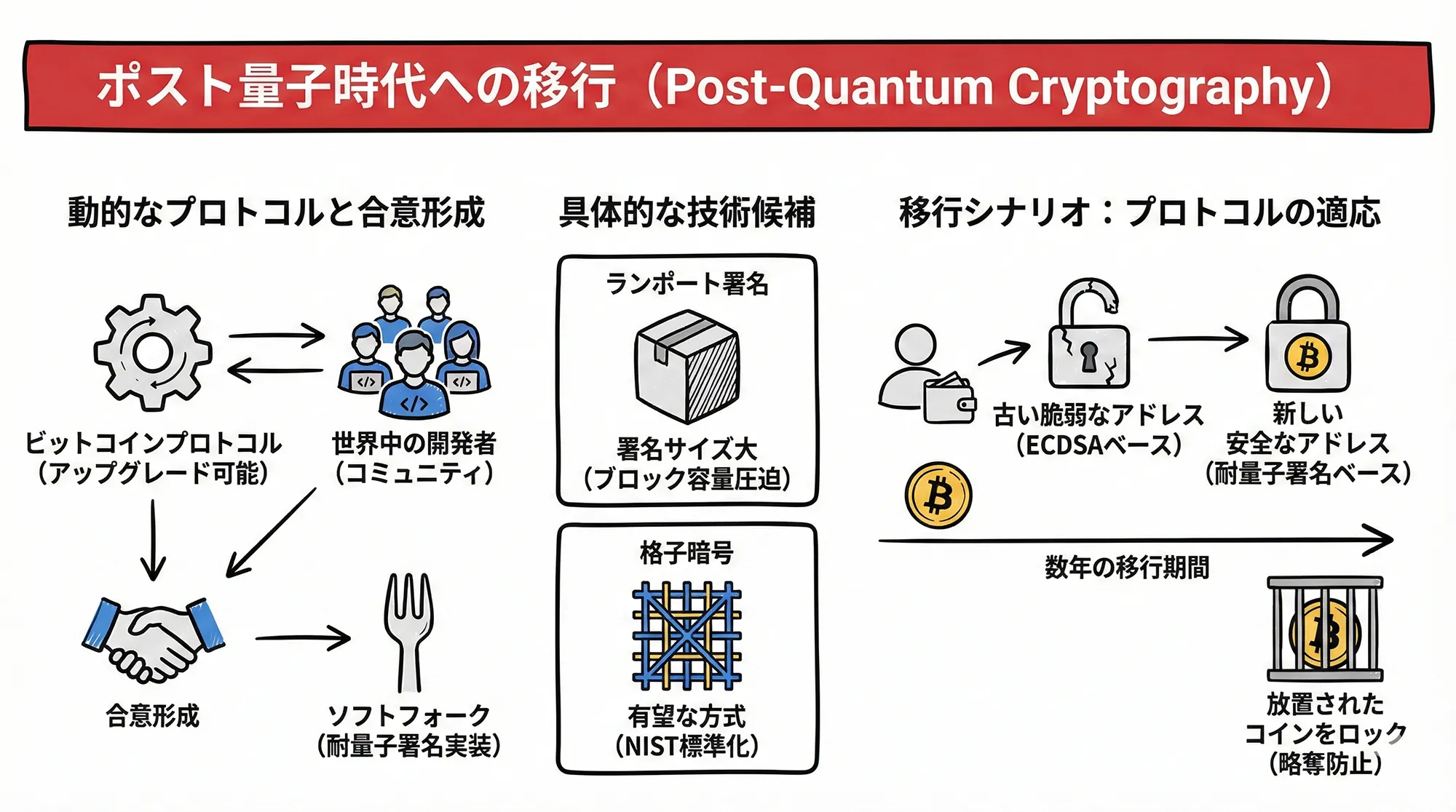

ビットコインは静的なシステムではなく、世界中の開発者によって保守される、アップグレード可能なプロトコルです。Q-Dayの脅威が現実的になった場合、コミュニティは合意形成を経て「耐量子署名」を実装します。

具体的な技術候補

すでにBitcoin Coreの開発者や暗号学者の間では、次世代の署名方式に関する議論が進んでいます。

ランポート署名(Lamport Signatures): 量子耐性は高いが、署名サイズが非常に大きく、ブロック容量を圧迫するという課題がある。

格子暗号(Lattice-based cryptography): NIST(アメリカ国立標準技術研究所)などが標準化を進めている有望な方式。

Taprootの実装がシュノア署名への移行を可能にしたように、ビットコインはソフトフォークによって新しい署名アルゴリズムを追加できます。

移行シナリオ:プロトコルの適応

危機が迫った場合、新しい「耐量子アドレス」規格が導入されます。ユーザーは、自身のウォレットを使って、古い脆弱なアドレス(ECDSAベース)から、新しい安全なアドレス(耐量子署名ベース)へと資金を移動させることになります。 このプロセスには数年の移行期間が設けられるでしょう。移行されずに放置された古いコインについては、一定期間後に「ロック」する(量子コンピュータによる略奪を防ぐため、使用不可にする)といったドラスティックな措置も、ネットワーク全体の合意があれば可能です。

まとめ

量子コンピュータはビットコインにとって「終わり」ではなく、乗り越えるべき「工学的課題(エンジニアリング・チャレンジ)」の一つに過ぎません。

ECDSAという現在の鍵は確かに将来的な脆弱性を抱えていますが、ハッシュ化されたアドレス構造、ハードウェア実装の物理的障壁、そしてプロトコルの自己修正能力が二重三重の防壁となっています。 また、既存の銀行システムや軍事通信も同様の暗号技術に依存しており、ビットコインだけが崩壊するわけではありません。むしろ、分散型かつオープンソースで開発が進むビットコインこそが、中央集権的なレガシーシステムよりも迅速にパッチを当て、適応するシステムである可能性が高いと言えます。

真に警戒すべきはメディアのFUDではなく、私たち自身のセキュリティ管理です。量子耐性への移行準備として、まずは基本に立ち返りましょう。

次のステップ

この記事で解説した通り、「アドレスの再利用」は量子時代において最大のリスクとなります。ご自身のウォレットの設定や過去の取引を見直し、常に新しいアドレスが生成される仕様になっているかを確認することをお勧めします。また、長期保有においては、将来的な暗号規格の変更にもファームウェア更新で対応可能な、信頼できるハードウェアウォレットでの管理が鉄則です。